Apple ha introducido una nueva capa de protección en su sistema de autenticación de dos factores (2FA) existente, lo que dificulta un poco que los ataques de phishing roben con éxito valiosas credenciales de autenticación.

Dado que Apple, PayPal y Amazon fueron las tres marcas principales utilizadas para ataques de phishing exitosos el año pasado, según un informe reciente de Jamf, esto es importante.

El phishing cuesta miles de millones y es malo para los negocios

El phishing es un gran problema. La escala de estos ataques se disparó durante la pandemia. El Informe sobre delitos en Internet 2020 del FBI reveló que los ataques de phishing afectaron a 241 342 víctimas en 2020, frente a las 114 702 de 2019, con pérdidas ajustadas de más de $54 000 millones. El Informe de investigaciones de filtraciones de datos de 2021 de Verizon confirmó que el 36 % de las filtraciones de datos de ese año involucraron phishing.

Ese informe de Jamf confirmó que los actores de amenazas apuntan a servicios en la nube centrados en el trabajo, como Office 365 o Google Workplace, para penetrar la seguridad empresarial general. No sorprende que los usuarios de Apple sean objetivos, dado que Apple está en camino de convertirse en el hardware tecnológico empresarial más implementado.

Es fácil descartar los ataques de phishing basándose en los ataques absolutamente poco convincentes que la mayoría de las personas encuentran con frecuencia en su bandeja de entrada. Eso está mal. Si bien algunos intentos pueden ser estúpidos, los que tienen más éxito son lo suficientemente inteligentes como para explotar las protecciones de seguridad existentes.

Algunos son ataques de ingeniería social altamente dirigidos a individuos o personas de una determinada empresa. Usando una combinación de investigación de objetivos y comunicaciones falsas convincentes, los delincuentes buscan socavar la seguridad de sus objetivos.

Lo que ha hecho Apple para proteger mejor a los usuarios

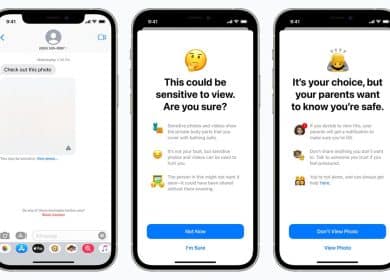

Para ayudar a proteger a sus usuarios, Apple ha proporcionado un sistema de autenticación de dos factores (2FA) en el que un usuario que intenta acceder a un servicio en un dispositivo desconocido debe ingresar su información de identificación y hacer uso de otro dispositivo conocido para proporcionar una autorización adicional. codificado

Hace relativamente poco tiempo, la empresa mejoró su sistema 2FA con una función que reconocería automáticamente un código 2FA y lo ingresaría en el campo de aprobación correspondiente (autocompletar). Esto hizo que 2FA fuera mucho más fácil de usar y significa que muchos ahora usan esta protección con regularidad. (Ahora también ofrece una herramienta de creación de código 2FA integrada).

[Also read: One year on, developers still love Apple Silicon Macs]

El problema es que algunos exploits de phishing han intentado explotar el autocompletado para robar inicios de sesión y códigos 2FA. La última respuesta de Apple es un sistema en el que el código 2FA también incluirá la URL del sitio web para el que se pretende utilizar. Si el sitio en el que se encuentra es diferente del sitio que reconoce el código 2FA, el autocompletado no funcionará.

Esto suele suceder si hace clic en un enlace en un correo electrónico que lo lleva a un sitio que pretende ser un sitio confiable e intenta iniciar sesión en su cuenta. Lo que sucede es que, armados con los detalles de su cuenta y el código 2FA, los delincuentes también pueden acceder a sus datos. Esa es una ligera simplificación, pero muestra el riesgo.

Esto es lo que es diferente en los nuevos mensajes 2FA de Apple, que deberían aparecer con macOS Monterey, iOS 15 y iPadOS 15.

Puede estar seguro de que algunas personas muy inteligentes ya descubrirán cómo socavar esta protección, pero ayuda. Engañar a algunas personas en algún momento es vital para ataques de este tipo.

Qué hacer si su negocio es atacado

Otro informe de seguridad reciente de Jamf nos dijo que el 29% de las organizaciones tuvieron al menos un usuario víctima de un ataque de phishing en 2021. También dijo que uno de cada 10 usuarios es víctima de ataques de phishing en dispositivos remotos.

Entonces, ¿qué debe hacer su empresa si se viola su seguridad? Michael Covington, vicepresidente de estrategia de cartera de Jamf, compartió un plan de respuesta:

“Si eres víctima de un ataque como el phishing, lo primero que debes hacer es evaluar los daños. Tome nota de la PII que se entregó como parte del ataque. El segundo paso es arreglar lo que está bajo su control; esto podría significar cambiar las contraseñas, cancelar las tarjetas bancarias afectadas y llamar a la oficina de crédito. El paso final es compartir su experiencia. No te avergüences.

Covington aconseja a las empresas que adopten una cultura de no culpar en su respuesta a los ataques:

“Si está en el equipo de TI o de seguridad y un empleado le informa un incidente, no ridiculice ni avergüence a quienes son víctimas, esto solo desanimará a otros a brindar información importante que puede ayudar a mitigar daños mayores”.

No siempre es obvio cuando usted o sus sistemas han sido atacados. “Los atacantes son buenos para cubrir sus huellas”, dijo. “Algunos ejemplos de cosas a tener en cuenta son: bloqueos del dispositivo, aplicaciones misteriosas, enlaces o archivos adjuntos en correos electrónicos o mensajes, texto faltante o aplicaciones que no funcionan correctamente. Estas son a menudo las primeras pistas de que algo anda mal”.

La educación siempre es fundamental, por supuesto: no haga clic en los enlaces de los correos electrónicos para acceder a sitios seguros: ingrese las direcciones en el navegador manualmente. Y, lo que es más importante, si su dispositivo Apple no le permite usar el autocompletado para ingresar su código 2FA, no lo anule, ya que puede estar bajo ataque.